[Linux] 리눅스 포트 스캐닝 Nmap 설치 및 사용 방법

- IT/리눅스(Linux)

- 2023. 9. 12.

대표적인 포트 스캐닝 도구

- 호스트 탐지: 네트워크 상에서 컴퓨터들을 확인한다. 예를 들어 ping 응답이나 특정포트가 열린 컴퓨터들을 나열한다.

- 포트 스캔: 하나 혹은 그 이상의 대상 컴퓨터들에 열린 포트들을 나열한다.

- 버전 탐지: 응용프로그램의 이름과 버전 번호를 확인하기 위해 원격 컴퓨터의 서비스를 확인한다.

- OS 탐지: 원격으로 OS와 네트워크 장치의 하드웨어 특성을 확인한다.

nmap 사용을 위해서 패키지가 설치되어 있어야 합니다.

아마 nmap 명령어를 입력하면 자동으로 설치하라는 메시지가 나올 수 있고 만약 없다면 yum -y install nmap 으로 설치해 주시면 됩니다.

nmap 스캔 옵션

- -sP : ping 스캔

- -sT : TCP Connect scan

- -sS : TCP SYN(Half-Open) 스캔

- -sU : UDP 스캔

- -sF : TCP FIN 스캔

- -sN : TCP NULL 스캔

- -sA : ACK Scan

- -b : FTP 바운스 공격 전용 포트스캔

- -sW : Window scan

- -sR : RPC scan

- -O : 대상 호스트 운영체제 확인

- -p : 대상 포트 지정

TCP ACK scan 포트 오픈여부가 아닌 방화벽 정책 테스트를 위한 스텔스 스캔 기법

nmap 사용법

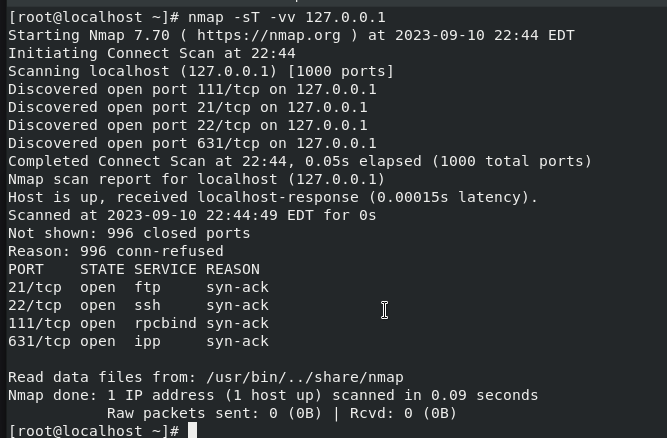

nmap -sT [IP] // 보통의 포트 스캔

nmap -sS [IP] // root 권한으로 스텔스 스캔을 시도

-vv 옵션을 추가로 주면 더욱 자세한 정보를 출력해 줍니다.

아웃풋 옵션(파일로 내보내기)

- -oN : 일반(Normal) 아웃풋

- -oX : XML 아웃풋

- -oS : Script kiddie 아웃풋

ex) nmap -sF [IP] -o filename.txt

filename.txt 파일로 결과 값 저장

[IT/리눅스(Linux)] - 리눅스 시간 동기화 NTP 설정 방법

리눅스 시간 동기화 NTP 설정 방법

NTP(Network Time Protocol) 서버 가이드 리눅스 유닉스에서 시간이 맞지 않으면 여러 서비스들이 정상적으로 동작하지 않거나 다른 로그들과 상이하게 될 수 있습니다. 그래서 시간을 주기적으로 정상

coconuts.tistory.com

[IT/네트워크(Network)] - 네트워크 주요 포트번호 목록, TCP, UDP / port number

네트워크 주요 포트번호 목록, TCP, UDP / port number

잘 알려진 포트(well-known port)는 특정한 쓰임새를 위해서 IANA에서 할당한 TCP 및 UDP 포트 번호의 일부입니다. 일반적으로 포트 번호는 다음과 같이 세 가지로 나눌 수 있습니다. 0번 ~ 1023번: 잘 알려

coconuts.tistory.com